Как сообщили вчера отечественные и зарубежные СМИ (притом все и сразу), сайт WikiLeaks опубликовал первую часть принадлежащих Центральному разведывательному управлению США пакета документов под общим названием Vault 7.

Эта часть часть публикаций, которую в WikiLeaks назвали Year Zero, включает более 8.7 тысячи документов и файлов, которые хранились в изолированной внутренней сети Центра по киберразведке, базирующегося в штаб-квартире ЦРУ в Лэнгли, и которые демонстрируют объем и содержание тайной «хакерской» программы ЦРУ.

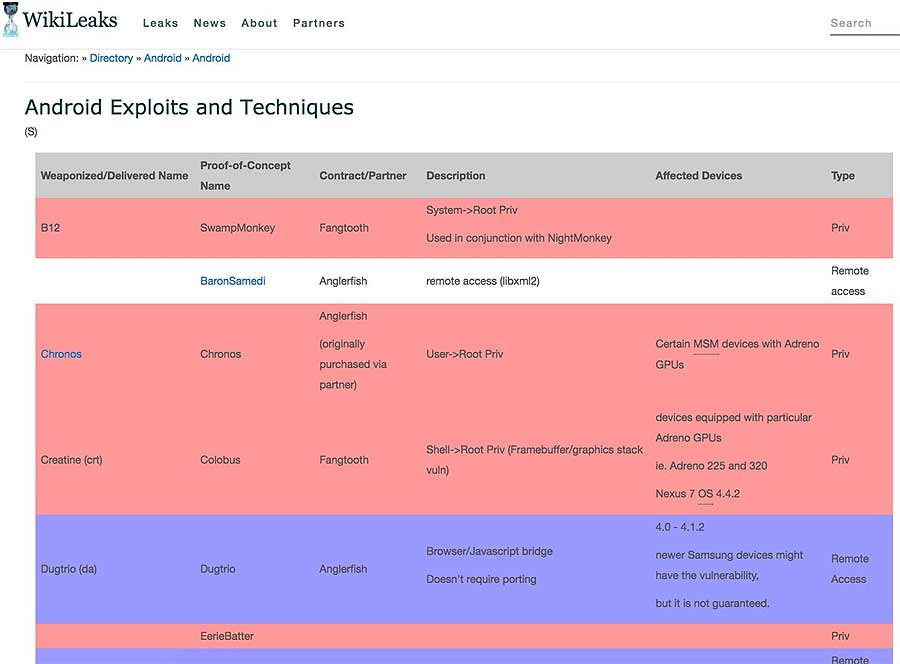

Исходя из содержащейся в Vault 7 информации, можно смело делать вывод, что американское ЦРУ имеет в своем распоряжении масштабный арсенал специальных средств взлома, обеспечивающих доступ к вашим (и нашим) смартфонам, компьютерам и прочим персональным устройствам.

Более того, как утверждает WikiLeaks, ЦРУ утратило контроль над большим архивом данных, в котором очень подробно описывались способы взлома различных электронных девайсов. После чего «архив несанкционированно попал в руки хакеров и представителей компаний-подрядчиков, некогда работавших на американское правительство, один из которых и передал какую-то часть документов WikiLeaks«.

Таким образом, вырисовывается некий набор вопросов, ответы к которым получаются примерно следующими:

что следует из этого Vault 7?

Если вкратце, то в Year Zero идет речь о целом наборе вредоносных программных средств и десятках случаев их применения в таких продуктах, как смартфоны Apple и Google, компьютеры, маршрутизаторы и даже телевизоры. То есть, в соответствии с данными Vault 7, ЦРУ имеет доступ фактически к любому мобильному устройству, а также к другим устройствам, посредством которых вы подключаетесь к Интернету. Кроме того, ЦРУ располагает программами, которые позволяют читать зашифрованные сообщения, которыми обмениваются пользователи таких популярных сервисов, как WhatsApp, Signal и Telegram.

в какие конкретно устройства могут проникать хакеры ЦРУ?

Есть крепкое подозрение, что любые. По крайней мере, если документы WikiLeaks не врут, то специалисты ЦРУ (и, благодаря их усилиям, и другие недобросовестные граждане) взламывать могут:

Android-смартфоны;

iPhone

смарт-телевизоры (в документе прямо упоминаются Смарт-ТВ производства Samsung);

компьютеры под управлением ОС Windows и Linux;

компьютеры Mac;

системы управления транспортных средств, как легковых, так и грузовых.

НЕ ПРОПУСТИТЕ: ЦРУ В SAMSUNG-АХ: КАК УЗНАТЬ ВЗЛОМАН ЛИ УЖЕ ВАШ СМАРТ-ТЕЛЕВИЗОР ИЛИ ЕЩЕ НЕТ :))

и читать личную переписку в WhatsApp (и других приложениях) ЦРУ тоже может?

В документах Vault 7 написано, что может (и даже расписано, как именно), и даже зашифрованные, притом до того, как они шифруются.

значит, WhatsApp и Signal данные шифруют не эффективно?

Алгоритмы шифрования, применяемые для защиты данных в WhatsApp, Signal и прочих онлайн-сервисах, абсолютно бесполезны, если хакеры имеют доступ к мобильным устройствам, с которых эти сообщения отправляются. Другими словами, если взломана операционная система, то взламывать WhatsApp уже не нужно.

ОС показывает всю информацию, которая выводится на экран устройства, «видит» и «слышит» данные, которые вводятся с клавиатуры и/или надиктовываются, и позволяет фиксировать их еще до того, как они будут зашифрованы. Полностью контролируя ОС мобильного устройства, «наблюдатель» также контролирует и все данные, которые хранятся в его памяти и передаются с него на другие устройства.

К слову, если кого-то это утешит, то в Vault 7 не конкретизировано, какие версии iOS и Android, Windows, Mac OS и ПО смарт-телевизоров успели взломать хакеры ЦРУ.

PSA: This incorrectly implies CIA hacked these apps / encryption. But the docs show iOS/Android are what got hacked — a much bigger problem. https://t.co/Bw9AkBpOdt

— Edward Snowden (@Snowden) 7 марта 2017 г.

как хакеры ЦРУ взламывают смартфоны и компы?

Если верить Vault 7, то как угодно. В их распоряжении имеется самый современный инструментарий, в основе которого — разнообразные комбинации вредоносного ПО (вирусов), троянов и так называемых уязвимостей нулевого дня (0day-эксплойтов, т.е. уязвимостей, о которых не знают еще даже разработчики этого ПО).

И антивирусы не помогут. По данным WL, хакеры ЦРУ давно проводят успешные атаки против большинства известных антивирусных систем, в частности:

Bitdefender

Comodo

AVG

F-Secure

Avira

Avast

Zone Alarm

Trend Micro

Norton

Panda

Malwarebytes

McAfee

Microsoft Security Essentials

Kaspersky

GDATA

ESET

ClamAV

Symantec

Rising

Zemana Antilogger

а «Плачущий ангел» это что?

Weeping Angel — это используемое в ЦРУ (и британской MI5) кодовое обозначение хакерской атаки против телевизоров Samsung серии F8000. Как отмечается в Vault 7, речь идет о создании особого режима работы смарт-ТВ, который должен был отключать экран устройства и все светодиоды, создавая у пользователя ложное впечатление, что телевизор выключен, но при этом он продолжал шпионить с помощью микрофонов и камер.

Почему «Плачущий ангел«? Говорят, что это такой профессиональный юмор. Плачущий ангел — это один персонажей популярного sci-fi-сериала «Доктор Кто» — жуткий монстр, который не опасен, пока не сводишь с него глаз, но который нападает, как только моргнешь или отведешь взгляд. В документах упоминается, что Weeping Angel тоже никак не проявляет себя, пока пользователь смотрит телевизор.

ЦРУ следит за нами?

Ну, наверное, не за всеми сразу. Хотя всякое может быть. И все необходимые средства для этого, как вы уже поняли, у ЦРУ есть. Остается только предполагать, насколько масштабно и в каких целях они могут применяться:

По состоянию на конец 2016 года хакерское подразделение ЦРУ, формально подчиняющееся Центру кибернетической разведки (CCI), насчитывало в своем составе 5000 зарегистрированных пользователей и выпустило более 1000 систем взлома, троянов, вирусов и прочих «боевых» вредоносных программ. Что касается масштабов кибер-деятельности ЦРУ, то на 2016 год по объемам использования программного кода хакеры Агентства превзошли программистов facebook. ЦРУ фактически создало свое собственное «АНБ», которое о своей работе отчитывается еще меньше, чем настоящее, и никому не поясняя, чем оправданы столь значительные бюджетные расходы на дублирование возможностей конкурирующей структуры.

а кто еще может пользоваться этими «средствами»?

По данным Wikileaks, все эти средства изначально были разработаны в ЦРУ и для ЦРУ. Однако, как отмечается в документах, некоторые средства Агентство заказывало, так сказать, у сторонних поставщиков и получало от других структур, в частности от американского АНБ и британского Центра правительственной связи (GCHQ). К примеру, программа взлома смарт-телевизоров Samsung якобы была разработана совместно со специалистами британской MI5 и использовалась с 2104 года.

В настоящее же время, как утверждает WL, к этим средствам могут иметь доступ не только сотрудники ЦРУ, но также сотрудники других спецслужб, как американских, так и дружественных США. Кроме того, на основе этих средств могут разрабатываться новые, более совершенные.

используются ли упомянутые в документах Vault 7 средства в настоящее время?

Не известно. В пакете документов Year Zero упоминается только период с 2013 по 2016 годы. Потому, наверняка, по мере того, как разработчики ПО находили и устраняли уязвимости в своих операционных системах и приложениях, некоторая часть перечисленных WL средств утратила свою эффективность. С другой стороны, новые версии программных продуктов выпускаются постоянно, и точно также постоянно публикуются сообщения об обнаружении очередной уязвимости в самых разных программах. Вряд ли процесс остановился (да и ЦРУ ведь тоже никуда не делось).

можно ли хоть как-то защитить свой смартфон, компьютер или телевизор?

Похоже, что нет. Уязвимости в ПО были и будут. Никто из разработчиков не в силах обеспечить 100% защиту данных, особенности если учитывать нынешний уровень конкуренции и скорость, с которой на рынок выбрасываются новые программные решения. Можно, конечно, известными методами как-то повысить безопасность телевизора или смартфона, но гарантий, как вы понимаете, быть никаких не уже может…