Техподдержка популярного мульти-криптовалютного сервиса Trezor сообщила о фишинговой атаке против пользователей криптокошельков.

ЧП обнаружено было в минувшие выходные.

Как отмечается в официальном блоге Trezor, «по ряду признаков это были так называемые DNS poisoning или BGP-перехват«, так как злоумышленники перехватывали трафик официального домена wallet.trezor.io и направляли пользователей на свой сервер с поддельным сайтом.

Команда проводит расследование, чтобы установить все обстоятельства происшествия.

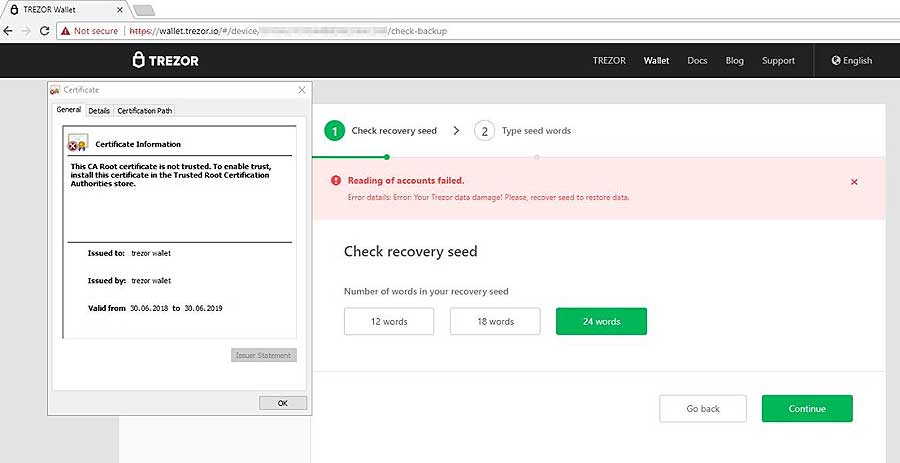

Однако уже известно, что обнаружить атаку удалось только после того, как пользователи начали жаловаться на ошибку сертификата HTTPS, которая возникала при попытке зайти на сайт кошелька. Недействительный сертификат вызвал подозрение у некоторых участников сообщества Trezor, которые и сообщили о непонятной ошибке специалистам службы поддержки сервиса.

Фейковый сайт Trezor тоже должен был вызывать подозрения

По словам представителей Trezоr, факт атаки был подтвержден достаточно быстро. Притом, выявив поддельный сайт кошелька, специалисты сразу же указали на как минимум два очевидных его отличия от настоящего портала.

Во-первых, на фейковом сайте сообщение об ошибке в синхронизации данных между аппаратным кошельком Trezоr и учетной записью пользователя на сайте Trezоr значительно отличалось по виду от оригинала. Во-вторых, сайт злоумышленников прочил пользователя ввести свой «recovery seed», что по правилам сервиса делать нельзя, потому оригинальный сайт такие запросы не делает.

В настоящее время фишинговый сайт заблокирован провайдером и в этой связи администрация сервиса снова напомнила пользователям о том, что согласно условиям использования кошельков Trezor-One и Model T, recovery seed пользователь вводить может только в свой кошелек, и ему категорически запрещено вводить этот код в компьютеры и/или указывать в каких-либо приложениях и на сайтах.

[irp]