Border Gateway Protocol (BGP) — это в настоящее время основной протокол, который используется для определения маршрута прохождения данных в Интернете. И, тем не менее, у него тоже есть свои проблемные места…

Одно из таких — риск так называемого «BGP hijack«, т.е. утечки или, если точнее, то «угона» трафика.

Что такое BGP hijack?

Ну, если не вдаваться в подробности, то это когда, к примеру, оказывается, что на популярный местный новостной сайт или в интернет-магазин вы заходите через серверы, которые физически расположены где-нибудь в Штатах или в Азии.

Как отмечают специалисты компании Vasexperts, в большинстве случаев такие неожиданные «петли» возникают по причине ошибок в настройках серверного оборудования.

Но частенько такое перенаправление трафика осуществляют разные крайне недобросовестные «кадры» с самыми нехорошими замыслами, в том числе и для скрытого сбора данных. Это и есть BGP hijack.

В этой связи, компания Cloudflare недавно запустила бесплатный онлайн-инструмент Is BGP safe, с помощью которого любой интернет-пользователь может в любой момент проверить наличие у своего интернет-провайдера механизма защиты от атак типа BGP hijack.

как узнать, есть ли у провайдера защита от атак BGP hijack?

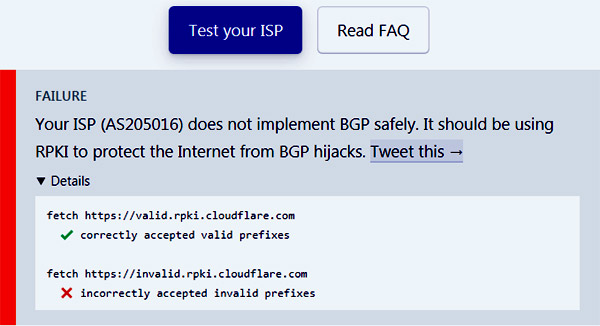

Собственно, все, что нужно сделать обычному пользователю — это зайти на страницу Is BGP safe нажать там большую синюю кнопку «Test your ISP» и ознакомиться с результатами проверки.

В чем состоит данная конкретная проверка? Ну, если и в самом деле важно понимать это в деталях, то не лишним будет хотя бы в общих чертах представить себе, как устроена сеть интернет-провайдера — потому сначала вникаем.

Так вот, в процессе проверки сервис Cloudflare мониторит оборудование вашего провайдера на предмет наличия поддержки механизм авторизации BGP-анонсов на основе Resource Public Key Infrastructure (RPKI).

Проверка выполняется путем «анонса» разрешенного маршрута и подтверждения, что этот маршрут недействителен. Проще говоря, если сайт загружен, то провайдер принял недопустимый маршрут, а значит, RPKI у него не работает.

Это, разумеется, плохо. Но спешить расстраиваться пока тоже не стоит. По состоянию на сейчас, данный механизм успели внедрить лишь 3 крупных глобальных сервиса.

Согласно описанию Cloudflare, это её собственный облачный сервис, а также два транзитных сервиса — Telia и ТЕЕ. Кроме того, еще несколько больших компаний, а именно транзитные операторы GTT, TATA и PCCW, а также провайдеры AT&T и Amazon только начали внедрять RPKI и имеют пока статус «Частично безопасный«.

Потому уличить своего провайдера в нерасторопности в вопросах защиты от BGP hijack пользователь уже может, но не более. Впрочем, можно еще поделиться данными проверки в Твиттере и отправить их отдельным письмом провайдеру, в целях, так сказать, дополнительной его мотивации.

[irp]