Android-пользователей ждет очередная «засада». Давеча эксперты по безопасности нашли Сети фейковый магазин с популярными приложениями.

Сегодня уже известно, что группа APT-C-23 активно работает как минимум с 2017 года. А примерно с апреля текущего года злоумышленники начали использовать усовершенствованные версии шпионского ПО для доступа к смартфонам своих жертв.

Как подчеркивают эксперты «Службы добрых дел«, которые специализируются в частности на очистке телефонов от вирусов, в обновленный зловред имеет целый арсенал свежих функций.

Они позволяют отслеживать активность пользователей, в том числе путем записи экрана, чтения истории телефонных звонков и уведомлений.

А чтобы снизить заметность и, следовательно вероятность обнаружения, в некоторых моделях телефонов вирус способен даже выявлять и удалять уведомления встроенных приложений безопасности.

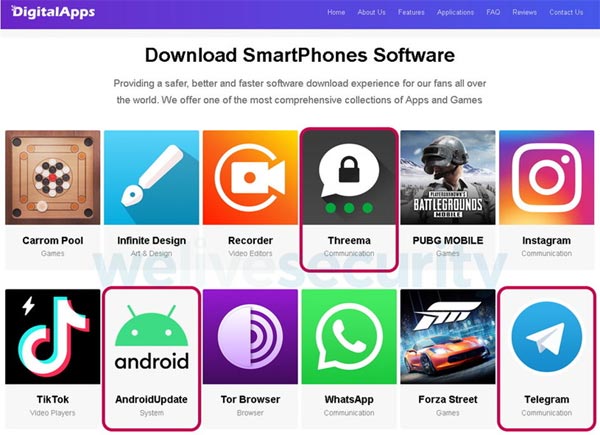

Специалисты отмечают также интересный механизм непосредственного заражения смартфона. Один из каналов распространения вируса организован в формате онлайн-магазина приложений, притом весьма качественного и функционального. НО уже зараженного .

В числе программ, содержащих вирус, содержатся последние версии модулей обновлений мессенджера Telegram и ОС Android. Однако не все и не всегда. С целью завоевание доверия потенциальных жертв в магазине зараженные приложения перемешаны с вполне себе безопасными версиями популярных программ. И что характерно, скачать любое из зараженных приложений можно только по специальному коду, который рассылался получателям в виде купонов. По мнению специалистов, в такой способ злоумышленники просто ограничивали распространение вируса заранее определенной группой пользователей и/или мобильных устройств.

На начальном этапе процедуры установки зараженная прога сначала автоматом запрашивает разрешение на доступ к уведомлениям (который якобы необходим для корректной работы системы шифрования данных), отключает Play Protect (встроенный механизм безопасности Android), а также просит разрешить запись экрана, аргументируя это необходимостью повышения безопасности видеочатов.

Ну а после этого устанавливается настоящий вирус, который работает исключительно в фоновом режиме, собирая и отправляя на свой сервер данные пользователя.

Вероятнее всего, описанный алгоритм является одним из нескольких способов распространения вируса. Однако вне зависимости от того, как он попал в смартфон, зловред действует одинаково, позволяя злоумышленникам получить практически неограниченный доступ к зараженному устройству.

Что делать и как избежать неприятностей?

Методы по-прежнему стандартные:

- не устанавливаем на смартфон ничего из непроверенных источников (а в идеале, качаем приложения только из Google Play);

- не тапаем по ссылкам в сообщениях неизвестных отправителей;

- пользуемся хорошим антивирусным программным обеспечением (и в смартфоне, и в планшете, и в компе).

Все перечисленное — это, конечно, элементарщина. Но в подавляющем большинстве случаев и этих мер вполне достаточно, чтобы защититься даже от целевых атак. В том числе и тех, которые разрабатывает пресловутая APT-C-23. По материалам блога «Службы добрых дел».

[irp]