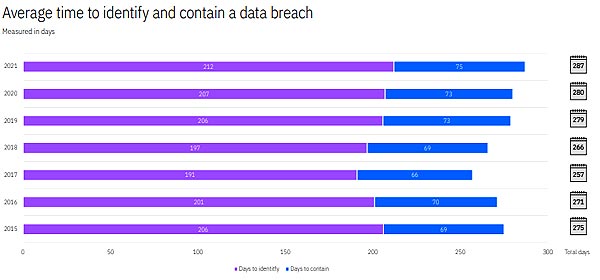

Согласно отчету IBM «Cost of a Data Breach Report 2021», в современной коммерческой компании утечка данных выявляется в среднем через 212 суток с момента начала события, после чего требуется еще около 75 суток на локализацию и устранение проблемы.

При этом для взлома защиты злоумышленникам зачастую хватает и общедоступных данных, которые собираются и анализируются в том числе и с применением методик и инструментария OSINT, то есть, настоящей «разведки по открытым источникам» (или Open source intelligence).

Однако же, как отмечают эксперты компании TrustSpace, которая предоставляет полный комплекс услуг тестирования на проникновение, сегодня IT-персоналу любой компании и организации и в особенности специалистам по кибербезопасности, никто не запрещает применять те же методы OSINT для повышения эффективности систем защиты данных.

Не пропустите: Data Scientist — самая сексуальная профессия в XXI веке?

Что такое Open Source Intelligence и для чего это нужно?

Так называемое «профилирование объекта» является одним из ключевых этапов подготовки кибератаки. Для определения потенциально уязвимых точек объекта (организации или отдельного лица) злоумышленники в обязательном порядке собирают и изучают весь доступный объем информации о нем, в первую очередь из открытых источников, как наиболее доступных и в основном бесплатных.

Аналогичным образом, но крайне желательно, с максимально возможным опережением, работают и те, кому по долгу службы полагается противостоять любым кибератакам и любым попыткам получить несанкционированный доступ к закрытым данным фирмы или организации.

Как объяснили нам в TrustSpace, пентестеры компании точно так же, как и хакеры-злоумышленники, активно мониторят открытые источники на предмет своевременного выявления любой информации, которая потенциально может упростить работу злоумышленникам.

Более того, в определенных проектах в обязанности пентестера входит именно поиск таких данных с целью устранения причин, по которым они оказались в открытом доступе.

Термином же OSINT в среде профильных специалистов принято обозначать весь массив информации, доступной из любых общедоступных источников. Это могут быть как имена, адреса, интересы и прочие персональные данные «объекта», так и данные о его местоположении, маршрутах передвижения, контактах, привычках, то есть, абсолютно любая информация, которая может помочь, как говорится, «познакомиться с объектом поближе» и «посмотреть на его жизнь его же глазами».

Не пропустите: Старый Интернет кончается, а новый уже пугает…

SOCMINT или разведка в соцсетях

Social Media Intelligence (SOCMINT ) — это один из видов OSINT и фактически один из этапов «разведки». Термином SOCMINT обозначается информация, которую можно собрать в социальных сетях, и которую более чем активно собирают и изучают и хакеры, и пентестеры.

С учетом того, что как минимум один, а чаще сразу несколько аккаунтов в популярных сетях есть практически у каждого современного человека — сотрудника компании, должностного лица организации, а также у их родных, друзей, коллег и др — грамотный подход к сбору и анализу размещенной там информации часто (если не сказать всегда) даёт хороший результат.

К примеру, методы и инструменты SOCMINT дают возможность изучить:

- переписку и фотографии «объекта» и его/её мнения (отзывы, предпочтения и пр) по тем или иным вопросам;

- персональные контакты «объекта» с другими людьми;

- контакты «объекта», как представителя, той или иной группы (компании, организации, подразделения и пр.) с другими группами.

Как пентестеры находят нужную информацию?

Как мы уже сказали, в рамках комплекса мероприятий по тестированию на проникновению OSINT применяется, как правило, в качестве упреждающего решения. Часто даже общедоступной информации опытному пентестеру хватает для определения потенциально уязвимых точек в системе защиты данных и оперативной разработки соответствующих мер противодействия возможным атакам.

Тем более, что OSINT позволяет собирать данные самыми разными способами. Один из самых простых — «вручную» просмотреть контент, который опубликован на определенных страницах в соцсетях, на форумах или в группах. Метод #2 — сбор и анализ выдачи поисковиков по нужным запросам.

А есть еще Метод #3, который предусматривает извлечение определенной информации с сайтов при помощи инструментов веб-скрейпинга.

На самом деле, специальных программных инструментов, которые позволяют автоматизировать поиск данных и значительно повышают эффективность работы пентестера, существует много. Некоторые из них позволяют быстро и эффективно собирать данные, которая не находятся методом «ручного» поиска. Это, к примеру:

- Google dorks — технология поиска скрытой информации через обычные поисковые запросы в Google;

- SpiderFoot — сервис для поиска в открытых источниках IP-адресов, адресов сайтов и почтовых ящиков;

- Recon-ng — онлайн-платформа для автоматизированного сбора данных из таких источников, как Google, Bing, Maltego CE, ShodanHQ и Dnsdumpster;

- Metagoofil — спец.инструмент для поиска почтовых адресов и прочей контактной информации через Google и Bing.

Ну вот как-то так вкратце. А подробнее о возможностях технологий тестирование на проникновение см. на сайте «ТрастСпейс» (ссылку мы оставили выше).